Tấn công mã hoá dữ liệu là gì?

Đầu năm 2024, Việt Nam đã ghi nhận liên tục nhiều cuộc tấn công mã hoá dữ liệu hay còn gọi là ransomware. Theo như Cụ an toàn thông tin (Bộ thông tin và Truyền thông) cảnh báo, đa phần các cuộc tấn công mạng, đặc biệt là ransomware tăng cao. Chỉ trong 3 tháng đầu năm 2024, tổng số sự cố tấn công mạng vào hệ thống thông tin tại nước ta là hơn 2.323 cuộc. Với tính chất nguy hiểm và làm tê liệt hệ thống, mất dữ liệu và gián đoạn hoạt động của doanh nghiệp, nhiều tổ chức, cơ quan, doanh nghiệp đã phải chịu tổn thất, thiệt hại về vật chất cũng như ảnh hưởng đến các hoạt động an ninh mạng Quốc gia.

Ransomware là gì?

Ransomware hay còn biết tới là tấn công mã hoá dữ liệu. Đây là một loại mã độc tống tiền, khi thâm nhập vào hệ thống hoặc thiết bị lưu trữ của nạn nhân, mã độc này sẽ làm tê liệt và giữ làm con tin, ransomware sẽ phát thông báo bắt gọn tất cả thông tin và khoá chống lại - nạn nhân sẽ phải trả tiền chuộc cho kẻ tấn công thông qua các phương thức giao dịch mà kẻ tấn công muốn.

Theo báo cáo Chỉ số Tình báo Mối đe dọa An Ninh Mạng của IBM X-Force 2023. Các cuộc tấn công Ransomware chiếm 17% tổng cuộc tấn công mạng trong năm 2022. Các cuộc tấn công Ransomware đầu tiên chỉ đơn giản đòi tiền chuộc để đổi lấy khoá mã hoá nhằm lấy lại quyền truy cập vào dữ liệu bị ảnh hưởng hoặc sử dụng trên thiết bị bị nhiễm. Tuy nhiên, doanh nghiệp có thể đối phó cách sao lưu dữ liệu thủ công thường sẽ giúp các tổ chức có thể hạn chế chi phí trả tiền chuộc từ các kiểu tấn công Ransomware này. Theo IBM, chi phí trung bình của một vụ rò rỉ dữ liệu do tấn công ransomware gây ra là 5,13 triệu USD. Các cuộc tấn công ransomware dự kiến sẽ khiến nạn nhân tổn thất ước tính khoảng 30 tỷ USD vào năm 2023.

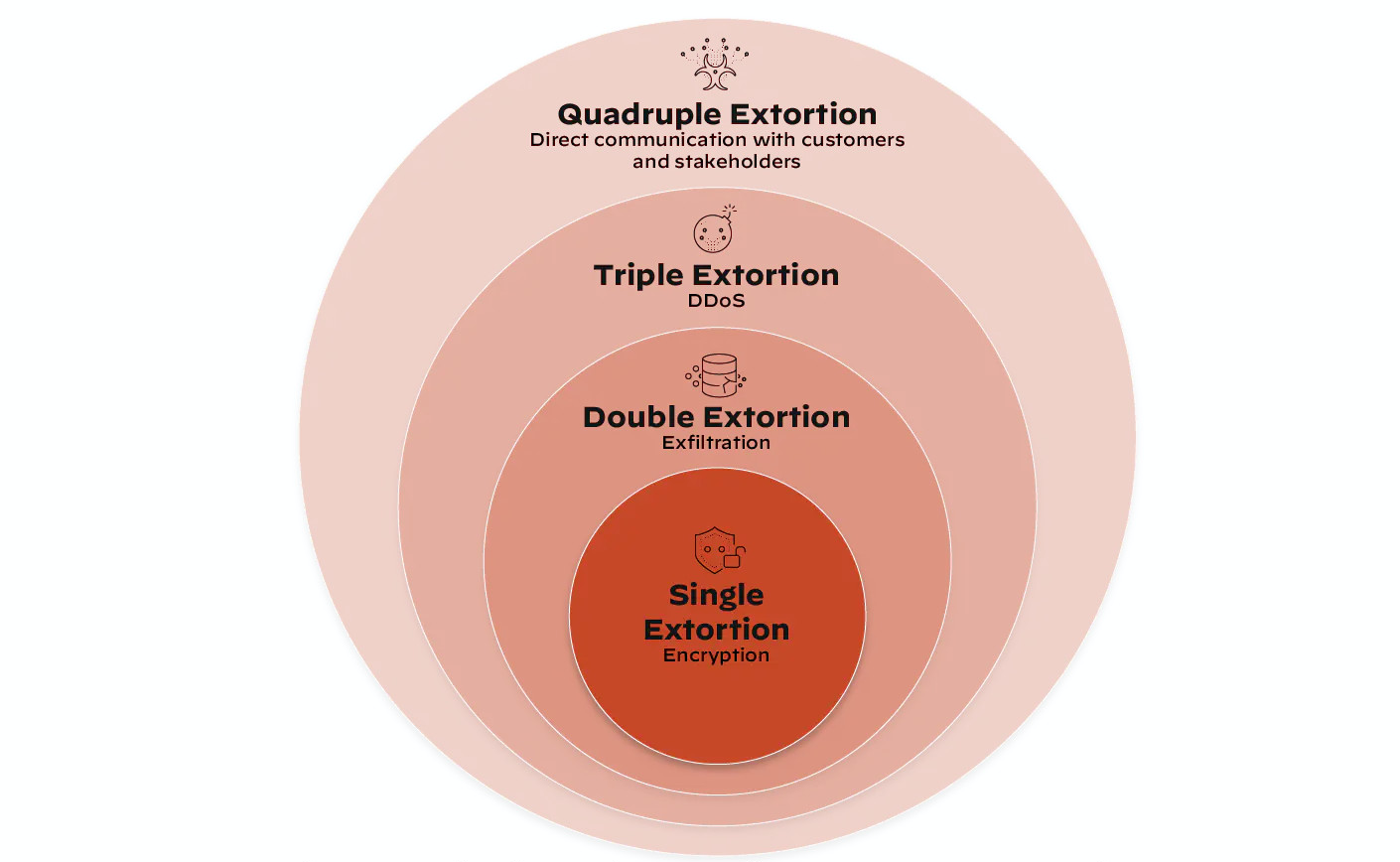

Nhưng trong những năm gần đây, các cuộc tấn công mã hoá dữ liệu đã tiến hoá tinh vi bao gồm các cuộc tấn công tống tiền kép (double-extortion) và tống tiền ba lần (triple-extortion). Vấn đề nghiêm trọng hơn, ngay cả khi nạn nhân duy trì việc sao lưu dữ liệu nghiêm ngặt hoặc trả tiền chuộc ban đầu vẫn có nguy cơ bị tấn công lần 2. Các cuộc tấn công tống tiền kép (double-extortion) làm tăng thêm nguy cơ đánh cắp dữ liệu của nạn nhân và rò rỉ dữ liệu đó lên mạng. Trên hết, các cuộc tấn công tống tiền ba lần (triple-extortion) đe dọa sử dụng dữ liệu bị đánh cắp để tấn công lây sang khách hàng hoặc đối tác kinh doanh của nạn nhân.

Ransomware được phân loại như thế nào?

Hiện tại ransomware được phân thành 2 loại. Phổ biến nhất được gọi là encrypting ransomware hoặc crypto ransomware, chủng loại này sẽ tấn công dữ liệu và mã hoá nó giữ nạn nhân làm con tin. Sau đó, kẻ tấn công sẽ phát thông báo đòi tiền chuộc để đổi lấy khoá mã hoá để giải mã và mở dữ liệu. Các hình thức chuyển tiền sẽ được chuyển tới một tài khoản ảo không xác định hoặc nạn nhân phải thanh toán trực tiếp bằng tiền ảo.

Tiếp theo, ransomware ít phổ biến hơn được gọi là non-encrypting ransomware hoặc screen-locking ransomware. Như tên gọi, phương thức này sẽ khóa toàn bộ thiết bị của nạn nhân, phong tỏa và chặn tất cả các quyền truy cập vào hệ điều hành. Thay vì khởi động lại thiết bị như bình thường, thiết bị chỉ hiển thị màn hình với thông báo yêu cầu tiền chuộc.

Hai loại tấn công mã hoá dữ liệu còn được chia nhỏ thành các hạng mục như sau:

-

Leakware/Doxware: được mô tả như một ransomware đánh cắp hoặc rò rỉ các dữ liệu mật hoặc nhạy cảm, chúng đe doạ sẽ công bố hoặc công khai các dữ liệu này. Chúng đã tiến hoá so với phương thức Leakware hoặc Doxware cũ là đánh cắp dữ liệu mà không mã hoá, thì sự tiến hoá này bao gồm cả hai quá trình.

-

Mobile ransomware: nhóm này bao gồm tất cả các ransomware mã hoá dữ liệu ảnh hưởng đến di động. Mobile ransomware được phân phối thông qua các ứng dụng giả mạo, ứng dụng độc hại hoặc thông qua đường link được tải xuống thiết bị, chúng là dạng non-encrypting ransomware. Chúng sẽ ẩn tiếp tục và chờ lây nhiễm sang thiết bị khác bởi vì quá trình tự động sao lưu trên cloud (tiêu chuẩn của nhiều thiết bị di động, dễ dàng đảo ngược các cuộc tấn công mã hoá).

-

Wipers/destructive ransomware: đây là loại ransomware có tính chất phá hoại cao, bởi vì chúng sẽ phá huỷ dữ liệu nếu tiền chuộc không được đáp ứng. Và cũng có trường hợp, chúng phá huỷ dữ liệu ngay cả khi nạn nhân đã chi trả tiền chuộc. Loại Wiper tiến hoá này thường được nghi ngờ chúng xuất phát từ các tổ chức, quốc gia hoặc hacktivists triển khai chứ không phải tội phạm mạng thông thường.

-

Scareware: Đúng như tên gọi chúng đánh vào tâm lý và gây hoang mang cho nạn nhân. Ransomware này sẽ cố gắng doạ người dùng trả tiền chuộc. Chúng thường phát các thông báo giả mạo từ các tổ chức, cơ quan thực thi pháp luật nhằm buộc tội nạn nhân và đòi tiền phạt. Nhiều trường hợp ghi nhận rằng Scareware giả mạo cảnh báo nhiễm vi-rút và đưa ra thông báo khuyến khích nạn nhân mua phần mềm diệt vi-rút hoặc diệt malware. Có nhiều biến thể, Scareware là ransomware – mã hoá dữ liệu hoặc khoá thiết bị; trong một vài trường hợp khác chúng là đường dẫn gián tiếp, không mã hoá bất kỳ gì cả nhưng bắt buộc nạn nhân tải xuống một loại ransomware khác.

Vì sự tiến hóa nhanh các ransomware, các phương pháp như sao lưu dữ liệu thủ công cũng sẽ không ngăn chặn hoặc bảo vệ được dữ liệu. Doanh nghiệp, tổ chức hoặc cá nhân cần có những phương pháp mới tự động hoá và ưu việt hơn. EXA ứng dụng phương pháp Backup as a Service - BaaS, kết giữa EXA Cloud Server và nền tảng công nghệ Acronis Cyber Cloud - tính năng phòng chống ransomware mã hoá dữ liệu. Hệ thống Acronis active Protection được cập nhật và cải tiến liên tục, đây là một giải pháp Anti-Malware để phòng chống vi-rút mã hoá dữ liệu. Giải pháp sẽ chủ động bảo vệ tất cả các dữ liệu trên hệ thống như tập tin, tệp… hoặc các loại dữ liệu được chọn lựa lưu trữ và bảo vệ.

Tham khảo ngay: Giải pháp dự phòng và an toàn trong 1 dịch vụ

CÔNG TY TNHH EXA

Văn phòng: 220/1 Nguyễn Trọng Tuyển, Phường 8, Quận Phú Nhuận, TP. Hồ Chí Minh

Hotline: 0911 385 115 hoặc 0911 385 775

Email: sales@exa.vn

Kinh doanh:

hotline 1: 0938 298 278

hotline 2: 0911 385 775

Kỹ thuật: 028 7309 9993

Mời bạn nhập thông tin để chúng tôi hỗ trợ tốt hơn